În zilele noastre, utilizarea Internetului devine din ce în ce mai frecventă și mai importantă pentru multe persoane, deoarece datorită acestei conexiuni vom putea accesa diferite platforme precum e-mail, pagini corporative, site-uri de interes sau divertisment și, în general, totul pe care ni-l oferă internetul.

Cu toate acestea, este foarte important să avem în vedere securitatea rețelei. Știm că un procent ridicat de atacuri asupra echipamentelor informaționale se realizează prin rețea și este adesea vina noastră (parole proaste, descărcare de fișiere necunoscute, deschidere de executabile în e-mailuri), dar dacă nu aveți cunoștințele de bază despre Cum funcționează rețeaua Puteți fi (dacă nu ați fost) încă o victimă a unor astfel de atacuri.

Internetul este într-adevăr o rețea web uriașă de protocoale, servicii și infrastructură care permite conectarea rețelei să fie luată peste tot și mai mult de 90% dintre noi au auzit de TCP / IP, HTTP, SMTP etc.

Acestea sunt toate protocoalele care au un rol cheie în modul în care rețeaua ajunge la computerul sau dispozitivul dvs., dar în spatele acesteia există routere și alte componente care, dacă nu reușesc, se întâmplă două lucruri sau rămâneți fără acces la rețea. sau ești susceptibil la un atac. De aceea, dezvoltatorii de rețele și produse de rețea s-au străduit să creeze aplicații pe care le știm ca Sniffers și analizoare de rețea și, deși în general sunt foarte tehnice, adevărul este că este un instrument valoros pentru a determina în ce punct de comunicare. Este posibil să apară o eroare.

Ce este un sniffer

Un Sniffer sau un analizator de rețea sunt utilitare hardware sau software care au fost dezvoltate cu scopul de a genera monitorizarea constantă a traficului de rețea local sau extern. Această urmărire este practic responsabilă pentru analizarea fluxurilor de pachete de date care sunt trimise și primite între echipamentele de rețea, fie intern, fie extern.

Folosește un mod de urmărire numit „mod promiscu” cu care ne oferă posibilitatea de a examina toate pachetele indiferent de destinația lor, acest lucru poate dura timp, dar este esențial să știm cu certitudine că acesta trece prin rețeaua noastră.

Putem configura un Sniffer în două moduri diferite, în funcție de cerința de asistență, aceste moduri sunt:

- Îl putem configura fără filtru, astfel încât instrumentul să surprindă toate pachetele disponibile și să stocheze o înregistrare a acestora pe hard disk-ul local pentru a le analiza ulterior.

- Poate fi configurat cu un filtru specific care ne oferă posibilitatea de a capta pachete pe baza criteriilor pe care le specificăm înainte de căutare

Sniffers sau analizoare de rețea pot fi utilizate în mod egal într-o rețea LAN sau Wi-Fi. Principala diferență este că, dacă acest lucru este utilizat într-un LAN, vom avea acces la pachetele oricăror echipamente conectate. Sau puteți seta o limitare bazată pe dispozitivul de rețea, în cazul utilizării într-o rețea wireless, analizatorul de rețea poate scana doar un canal la un moment pentru limitatorul de rețea, dar dacă folosim mai multe Interfețe wireless Acest lucru se poate îmbunătăți puțin, dar va fi întotdeauna mai bine să-l utilizați într-o rețea wireless sau LAN.

Când urmărim pachetele folosind un Sniffer sau un analizor de rețea, putem accesa detalii precum:

- Informații despre site-urile vizitate

- Conținut și destinatar al e-mailurilor trimise și primite

- Vizualizați fișierele descărcate și multe alte detalii

Obiectivul principal al unui Sniffer este de a analiza toate pachetele din rețea, în special traficul de intrare, pentru a căuta orice obiect al cărui conținut integrează cod rău intenționat și, în acest fel, creșterea securității în organizație prin prevenirea oricărui tip de instalare a clientului pe orice computer client. malware-ului.

Știind puțin despre modul în care funcționează analizatorul de rețea, vom cunoaște unele dintre cele mai bune analizoare de rețea sau Sniffer disponibile pentru Windows și Linux.

Wireshark

Dacă în orice moment ați încercat să efectuați anumite analize de rețea fără îndoială că ați văzut sau recomandat WireShark ca una dintre cele mai bune soluții și nu este nebun să vă gândiți la asta, motivul este simplu, WireShark s-a poziționat ca unul dintre cele mai utilizate analizoare de protocoale de rețea pentru milioane de oameni din lume datorită nu numai ușurinței sale de utilizare, ci caracteristicilor sale integrate.

caracteristici

Printre caracteristicile sale evidențiem următoarele:

- Poate fi rulat fără probleme pe sisteme precum Windows, Linux, macOS, Solaris, FreeBSD, NetBSD și altele.

- Integrați o analiză puternică pentru VoIP.

- Puteți efectua o inspecție profundă a mai mult de 100 de protocoale.

- Puteți efectua captarea în direct și analiza offline a pachetelor de rețea.

- Este compatibil pentru formate de citire și scriere, cum ar fi tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (comprimat și necomprimat), Sniffer® Pro și NetXray®, Network Instruments Observer, NetScreen snoop, Novell LANalyzer, RADCOM WAN / LAN Analyzer, Shomiti / Finisar Surveyor, Tektronix K12xx, Visual Networks Time Up Visual, WildPackets EtherPeek / TokenPeek / AiroPeek și multe altele.

- Datele care sunt capturate live pot fi citite de pe platforme precum Ethernet, IEEE 802.11, PPP / HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI, care ne oferă o gamă largă de posibilități de acces.

- Datele de rețea care sunt capturate pot fi explorate cu ajutorul unei interfețe grafice (GUI) sau prin TShark în modul TTY

- Este compatibil să decriptați mai multe protocoale precum IPsec, ISAKMP, Kerberos, SNMPv3, SSL / TLS, WEP și WPA / WPA2

- Putem implementa reguli de culoare pentru o mai bună gestionare a datelor obținute.

- Rezultatele pot fi exportate în XML, PostScript®, CSV sau text simplu (CSV)

Descărcarea dvs. este disponibilă la următorul link:

WireShark

Acolo putem descărca executabilul pentru Windows 10 și în cazul Linux putem descărca Codul sursă sau puteți executa următoarele comenzi în terminal:

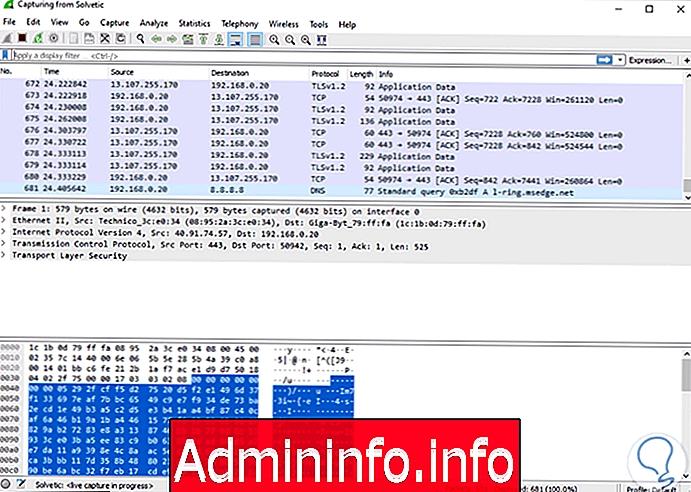

actualizare sudo apt sudo apt instala wireshark sudo usermod -aG wireshark $ (whoami) sudo rebootOdată instalat pe Windows 10 sau Linux, în momentul executării sale vom selecta adaptorul de rețea pentru a analiza și vom vedea următoarele:

În Windows 10

Odată ce dorim să oprim procesul facem clic pe Stop și putem vedea rezultatele respective pe care le putem defini mai detaliat din meniurile disponibile:

$config[ads_text5] not found

Linux

În cazul Linux, vom vedea următoarele:

EtherApe

Aceasta este o utilitate exclusivă pentru sistemele UNIX, deoarece poate fi rulată numai pe sisteme de operare, cum ar fi:

- Arcul Linux

- Mageia 6

- CENTRE 7

- Fedora 24, 25, 26, 27, 28 și 29

- ScientificLinux 7

- SLES 12, 12 SP1 și 12 SP3

- OpenSUSE 13.2, Salt 42.1 / 42.2 / 42.3 și Tumbleweed / Factory.

caracteristici

Unele dintre caracteristicile sale cele mai remarcabile sunt:

- Atât nodul cât și culoarea linkului evidențiază cel mai activ protocol în rețea.

- Putem selecta nivelul protocoalelor de filtrat.

- Traficul de rețea utilizat este reprezentat într-un mod grafic pentru o mai bună înțelegere a detaliilor.

- Suporta protocoale precum ETH_II, 802.2, 803.3, IP, IPv6, ARP, X25L3, REVARP, ATALK, AARP, IPX, VINES, TRAIN, LOOP, VLAN, ICMP, IGMP, GGP, IPIP, TCP, EGP, PUP, UDP, IDP, TP, ROUTING, RSVP, GRE, ESP, AH, EON, VINES, EIGRP, OSPF, ENCAP, PIM, IPCOMP, VRRP;

- Compatibil cu TCP și UDP, TELNET, FTP, HTTP, POP3, NNTP, NETBIOS, IRC, DOMAIN, SNMP și multe altele.

- Acceptă utilizarea unui filtru de rețea folosind sintaxa pcap.

- Permite analizarea rețelei de la IP la capăt sau de la port la port TCP.

- Puteți captura date offline.

- Datele colectate pot fi citite din interfețele Ethernet, FDDI, PPP, SLIP și WLAN.

- Afișează statisticile de trafic pe nod.

- Rezolvarea numelui EtherApe este executată folosind funcții standard libc, ceea ce înseamnă că este compatibil cu DNS, fișierele gazdă și alte servicii.

- Rezultatele pot fi exportate într-un fișier XML.

Pentru a instala acest utilitar pe Linux, trebuie să executăm următoarele:

actualizare sudo apt-get sudo apt-get install etherapeOdată instalat, accesăm utilitarul executând următoarele:

sudo etherapeAcest lucru va face ca EtherApe să fie executat de la terminal și interfața grafică a aplicației va fi afișată automat:

Acolo vom avea un meniu în care va fi posibil să aplicăm filtre sau reguli.

tcpdump

Aceasta este o utilitate pentru sistemele Linux, care surprinde atât traficul de rețea de intrare, cât și de ieșire și această aplicație poate fi instalată pe sistemele de operare Unix / Linux, deoarece are biblioteca libpcap pentru a efectua procesul de captare a traficului din Rețeaua selectată.

Pentru instalare, pur și simplu executați următoarele în terminal:

sudo apt instala tcpdump

parametrii

Unii dintre parametrii de utilizat sunt:

- -A: Tipăriți fiecare pachet (fără a include antetul nivelului de legătură) în ASCII.

- -b: Tipăriți numărul AS pe pachetele BGP în notația ASDOT în loc de notarea ASPLAIN.

- -B buffer_size, --buffer-size = buffer_size: Setați dimensiunea bufferului de captare în buffer_size, în unitățile KiB (1024 octeți).

- -c count: Ieșește comanda după primirea pachetelor de rețea.

- -C file_size: verificați dacă fișierul este mai mare decât dimensiunea originală.

- -d: Introduceți codul pachetului compilat într-o formă care poate fi citită de utilizator.

- -dd: Dump codul pachetului ca un fragment de program C.

- -D --list-interfaces: Tipăriți lista interfețelor disponibile.

- -e: Tipăriți antetul nivelului de legătură.

- -E: Utilizați pentru a decripta pachetele IPsec ESP.

- -f: Tipăriți adresele IPv4.

- -F fișier: Ne permite să selectăm un fișier de filtrare.

- -h –help: Tipăriți ajutorul comenzii.

- --version: Afișează versiunea folosită de tcpdump.

- -i interfață - interfață = interfață: Ne permite să selectăm interfața de analizat pentru capturarea pachetelor.

- -I - modul monitor: activează interfața în „modul monitor”; care este compatibil numai cu interfețele Wi-Fi IEEE 802.11 și cu unele sisteme de operare.

soartă

Kismet este o utilitate simplă, care se concentrează mai mult pe rețelele wireless, însă datorită cărora putem analiza traficul rețelelor ascunse sau SSID-urilor care nu au fost trimise, îl putem folosi pe sistemele UNIX, Windows Under Cygwin și OSX.

Kismet funcționează pe deplin pe Wi-Fi, Bluetooth, SDR (software definit prin radio-radio definit) și interfețe hardware de captare specializate.

caracteristici

Printre caracteristicile sale regăsim:

- Vă permite să exportați datele standard în JSON pentru a ajuta la crearea de scripturi pentru instanțele Kismet.

- Integrează o interfață de utilizator bazată pe web.

- Compatibilitate cu protocoale wireless.

- Are un nou cod de captare de la distanță, care a fost optimizat pentru dimensiuni binare și RAM, acest lucru facilitează utilizarea dispozitivelor integrate pentru a capta pachete în rețea.

- Are un format de înregistrare care poate fi furnizat informații complexe despre dispozitive, starea sistemului, alerte și mai mulți parametri.

Instalarea sa poate fi executată cu următoarea comandă:

sudo apt instala kismetÎn linkul următor, veți găsi mai multe opțiuni de instalare a kismet:

soartă

NetworkMiner

Acesta este un instrument de analiză criminalistică a rețelei (NFAT) care se bazează pe surse deschise pentru sistemele Windows, Linux, macOS și FreeBSD. Când instalăm acest instrument, putem executa o scanare completă a rețelei pentru a surprinde toate pachetele și cu acestea pentru a putea detecta sisteme de operare, sesiuni, nume de gazdă etc., pentru o administrare completă a acestor variabile.

caracteristici

Unele dintre caracteristicile sale cele mai remarcabile sunt:

- Putem analiza fișierele PCAP pentru analiză offline.

- Va fi posibil să se execute o analiză avansată a traficului de rețea (NTA).

- Executarea în timp real.

- Suporta adresarea IPv6.

- Este posibil să extrageți fișiere din trafic FTP, TFTP, HTTP, SMB, SMB2, SMTP, POP3 și IMAP

- Acceptă SSL, HTTPS, SMTPS, IMAPS, POP3S, FTPS și mai multe criptare

- Decapsularea GRE, 802.1Q, PPPoE, VXLAN, OpenFlow, SOCKS, MPLS și EoMPLS

Descărcarea dvs. este disponibilă la următorul link:

NetworkMiner

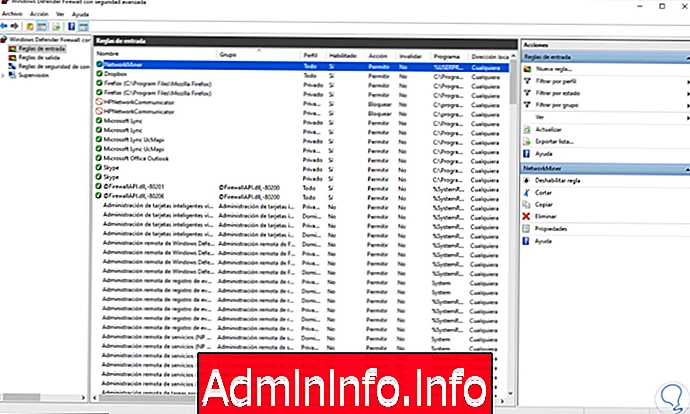

Pasul 1

Pentru utilizarea corectă a NetworkMiner, mai întâi va fi necesară crearea unei reguli de intrare în Windows 10 Firewall:

Pasul 2

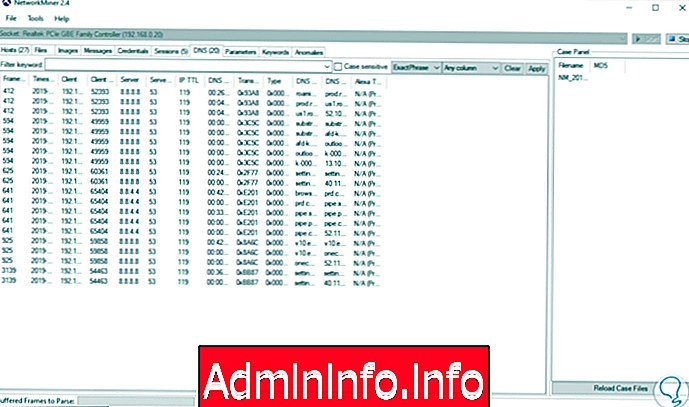

După aceasta, trebuie să rulăm utilitarul pentru a accesa scanarea computerelor din rețea și să selectăm diferitele opțiuni:

Pasul 3

Când selectăm o gazdă, putem vedea elementele încărcate în filele respective:

Microsoft Message Analyzer

După cum puteți suspecta pe nume, aceasta este o utilitate exclusivă pentru Windows 10, care a fost dezvoltată de Microsoft pentru a efectua activități precum captarea, desfășurarea și analiza traficului de mesaje de protocol și a altor mesaje ale sistemului de operare, pe lângă acest lucru atunci când folosim Cu această utilitate putem importa, adăuga sau analiza date din jurnalul și urmărirea fișierelor din rețea.

Unele dintre funcțiile sale sunt

- Capturați date în direct

- Încărcați date din mai multe surse de date simultan

- Afișați datele de urmărire sau înregistrare

- Diverse opțiuni de vizualizare și multe altele

Pasul 1

Descărcarea dvs. gratuită este disponibilă la următorul link:

Microsoft Message Analyzer

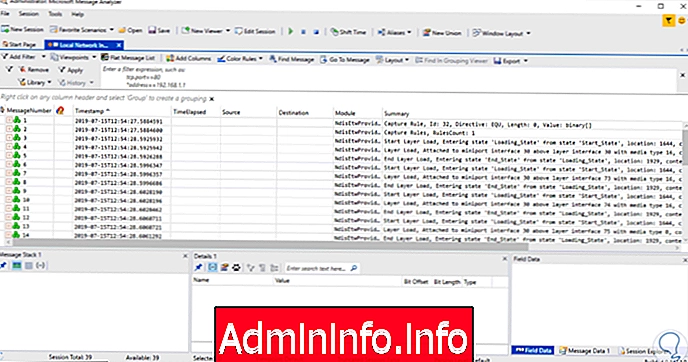

Pasul 2

Odată executat, vom vedea următorul mediu (trebuie să fie executat ca administrator):

Pasul 3

Acolo va fi posibilă stabilirea regulilor de culoare, adăugarea de coloane, setarea filtrelor și altele, atunci când selectăm oricare dintre liniile din partea de jos vom găsi detalii mai specifice despre aceasta:

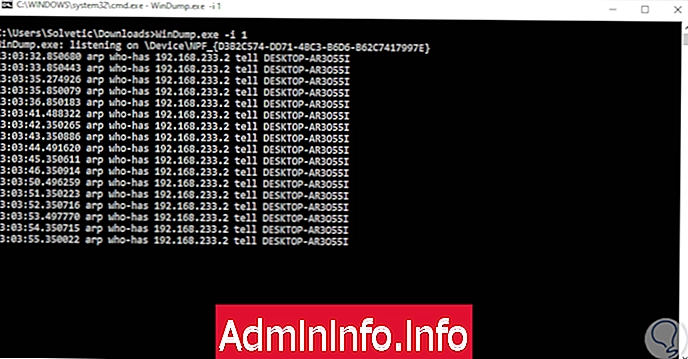

WinDump

Windump este versiunea Tcpdump pentru mediile Windows, deoarece Windump este compatibil cu Tcpdump și îl putem instala pentru a vedea, diagnostica sau dacă dorim să economisim traficul de rețea prin utilizarea și implementarea regulilor.

WinDump surprinde traficul de rețea prin biblioteca și driverele WinPcap, așa că trebuie să descărcăm gratuit WinPcap în primul link:

WinPcap

Apoi putem descărca Windump în următorul link:

$config[ads_text6] not foundWinDump

La executarea acesteia, se va deschide o consolă prompt de comandă și acolo putem defini interfața cu parametrul -i:

WinDump.exe -i 1

Capsa Network Analyzer

Este disponibil într-o versiune gratuită și plătită, cu mai multe funcții, dar ambele ne permit să efectuăm activități de analiză a rețelei monitorizând fiecare pachet de intrare și ieșire, precum și protocoalele utilizate, acest lucru va fi de mare folos pentru a corecta erorile și a realiza o analiză a Rețeaua în detaliu.

În versiunea gratuită va fi posibil:

- Monitorizați până la 10 adrese IP din rețeaua selectată.

- Până la 4 ore pe sesiune.

- Putem primi alerte de la adaptoarele de rețea.

- Permite salvarea și exportul rezultatelor.

Capsa Network Analyzer

Odată descărcat și executat, acesta va fi mediul oferit de utilitar:

Acolo vom avea o reprezentare grafică a traficului de rețea, iar în partea de sus vom avea diverse instrumente pentru filtrarea și controlul pachetelor de rețea.

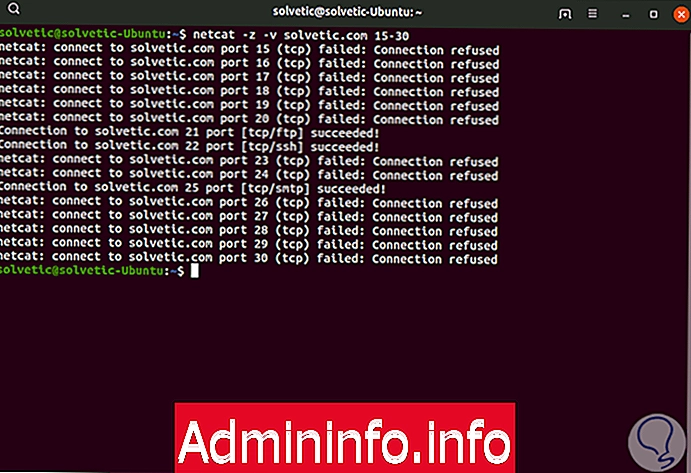

netcat

Netcat este o comandă integrată în sistemele Windows și Linux datorită căreia va fi posibilă citirea și scrierea datelor folosind protocolul TCP / IP în diferitele conexiuni de rețea, aceasta poate fi folosită independent sau cu alte aplicații pentru a fi folosită ca utilitate Scanează și depanează rețeaua locală sau externă.

Printre funcțiile sale regăsim:

- Integrat în sistemul propriu-zis

- Capturați conexiunile de ieșire și de intrare

- Are capabilități integrate de scanare a porturilor

- Are funcții avansate

- Poate scana codurile RFC854 și telnet

Putem executa următoarea linie, de exemplu:

netcat -z -v solvetic.com 15-30Aceasta va citi porturile 15-30 pentru a afișa care sunt deschise și care nu sunt:

Variabila -z este utilizată în scopuri de scanare (Modul zero), iar parametrul -v (verbose) afișează informațiile în mod lizibil.

Există parametri suplimentari pe care îi putem folosi ca:

- -4: Afișați adrese IPv4

- -6: acceptă adrese IPv6

- -b: Suport difuzat

- -D: Activați modul de depanare

- -h: Afișare ajutor comandă

- -i Interval: Vă permite să aplicați un interval de timp între linii

- -l: Activați modul de ascultare

- -n: suprimați numele sau rezoluția portului

- -r: Optimizarea porturilor la distanță

Am văzut diferitele opțiuni ale analizatorilor de rețea și ale Sniffer disponibile pentru Windows și Linux cu care putem crește rezultatele sarcinilor noastre de asistență și control.

Articolul