Una dintre cele mai sensibile probleme pe care o organizație le are în vedere este securitatea și confidențialitatea, nu numai în principiile sale, ci în întreaga infrastructură a acestora (echipamente, date, utilizatori etc.) și o mare parte din toate aceste informații sunt stocate în serverele organizației și dacă avem acces la server, fie ca administrator, coordonatori sau asistenți de sistem, ne confruntăm cu o mare responsabilitate de a împiedica accesul persoanelor neautorizate la sistem.

În multe ocazii, sper că nu toată lumea, este că în unele situații au existat accesuri care nu se datorează sistemului și au fost făcute modificări neautorizate și, din păcate , nu se știe care utilizator a fost responsabil sau când a avut loc evenimentul .

Vom oferi un adevărat exemplu al acestei situații:

La un moment dat, în companie, cineva a intrat pe server și a șters un utilizator care, deși avea un nume standard, era un utilizator folosit pentru a accesa o mașină productivă, prin urmare, la eliminarea utilizatorului, serviciul a fost dezactivat și a existat o mare problemă și nu a fost El putea determina cine sau modul în care a făcut schimbarea.

Din fericire, Windows Server ne permite să efectuăm un proces pentru auditul tuturor evenimentelor care au avut loc pe server și în acest studiu vom analiza cum să implementăm acest audit într-un mod simplu și eficient.

Mediul în care vom lucra va fi Windows Server 2016 Datacenter Datacenter Technical Preview 5 .

1. Implementați auditul activ al consiliului

Primul lucru de făcut este să introduceți consola de gestionare a politicilor de grup sau gpmc, pentru aceasta vom folosi combinația de chei:

+ R

+ R

Și vom intra în termenul:

gpmc.mscSe va deschide administratorul GPO.

Notă importantă

În unele cazuri când rulăm gpmc.msc apare următoarea eroare:

În aceste cazuri, trebuie să instalăm gpmc cu oricare dintre următoarele opțiuni:

- Introduceți Managerul de server și deschideți opțiunea: Adăugați roluri și funcții, apoi în Caracteristici - Caracteristici selectați Gestionare politici de grup.

- Prin Windows PowerShell folosind cmdlet-ul:

Windows-InstallFeature -Nume GPMC

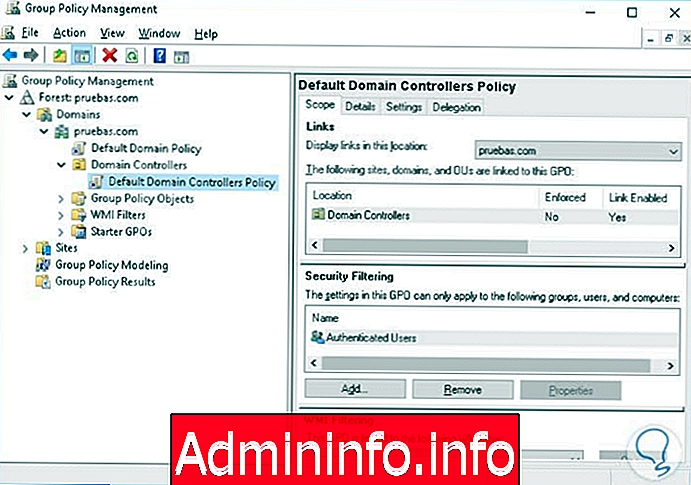

După ce vom avea acces la gpmc, vom vedea fereastra în care apare Forest, o vom afișa și apoi Domenii, apoi numele domeniului nostru, apoi vom implementa Controlere de domeniu și vom alege în sfârșit Politica implicită de control al domeniului.

Acolo vom face clic dreapta pe Politica implicită a controlorului de domeniu și vom selecta Editare sau Editare pentru a face unele ajustări asupra acesteia și astfel vom permite înregistrarea evenimentelor care au avut loc în Windows Server 2016.

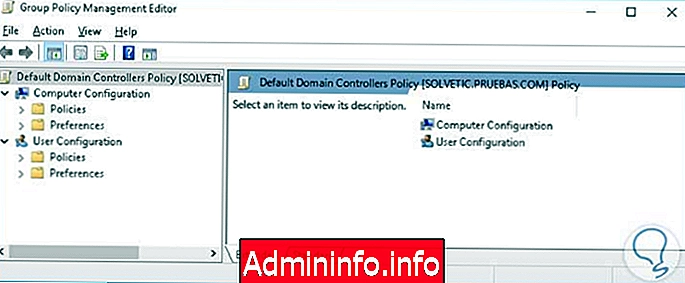

Vom vedea următoarele:

După cum putem vedea, am reușit să accesăm editorul grupului Politici de control al domeniului, acum fiind acolo vom merge pe următoarea rută:

- Configurare computer

- Politici

- Setări Windows

- Setări de securitate

- Configurare avansată a politicii de audit

- Politici de audit

[color = # a9a9a9] Faceți clic pe imagine pentru a mări [/ color]

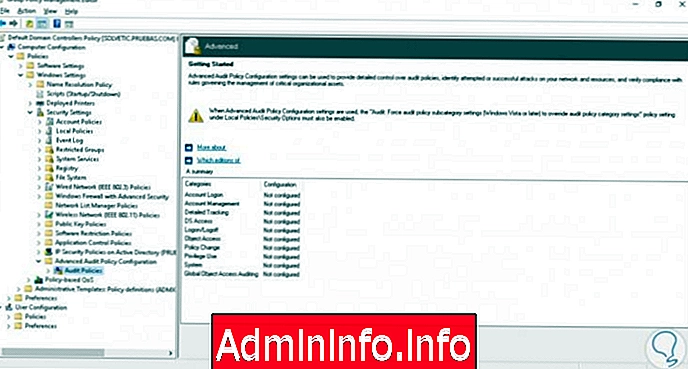

Acolo trebuie să configuram parametrii următoarelor elemente:

- Logare cont

- Managementul contului

- Acces DS

- Deconectare / Deconectare

- Acces la obiect

- Schimbare de politică

Vom configura contul de conectare, vom vedea că, odată selectat în partea dreaptă, va apărea următoarele:

$config[ads_text5] not found

[color = # a9a9a9] Faceți clic pe imagine pentru a mări [/ color]

Acolo trebuie să configurăm fiecare dintre aceste opțiuni după cum urmează. Faceți dublu clic pe fiecare și adăugați următorii parametri.

Bifează caseta Configurați următoarele evenimente de audit și bifează cele două casete disponibile, Succes și Eșec, (Aceste valori permit înregistrarea evenimentelor de succes și eronate).

Facem acest lucru cu fiecare, apăsăm Aplicare, apoi OK pentru a salva modificările.

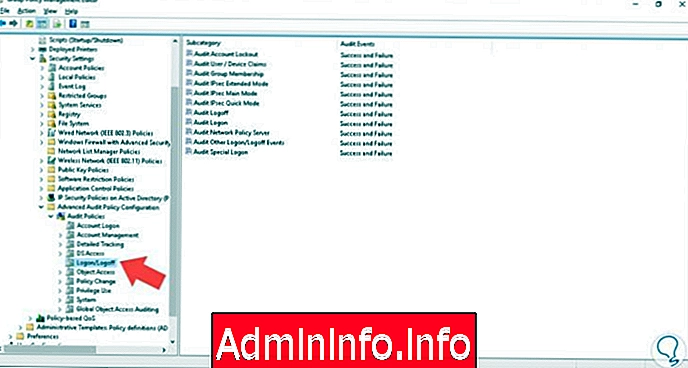

Vom repeta acest proces pentru toate câmpurile în următorii parametri:

- Managementul contului

- Acces DS

- Deconectare / Deconectare

- Acces la obiect

- Schimbare de politică

[color = # a9a9a9] Faceți clic pe imagine pentru a mări [/ color]

În coloana de evenimente Audit putem vedea pe partea dreaptă că valorile configurate (Succes și Eșec) au fost modificate.

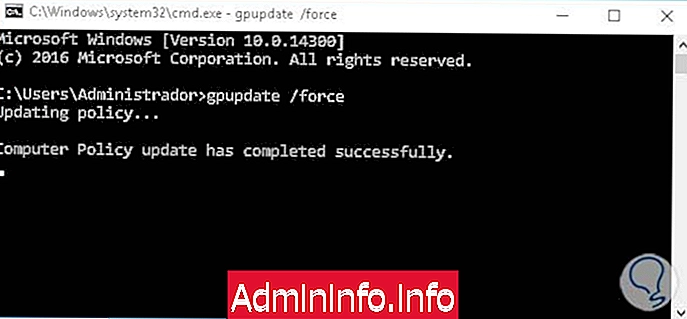

În continuare vom forța politicile pe care le-am modificat astfel încât sistemul să le ia, pentru aceasta vom intra în linia de comandă cmd și vom introduce următoarea comandă:

gpupdate / forță[color = # a9a9a9] Actualizați politicile fără a fi necesar să reporniți. [/ culoare]

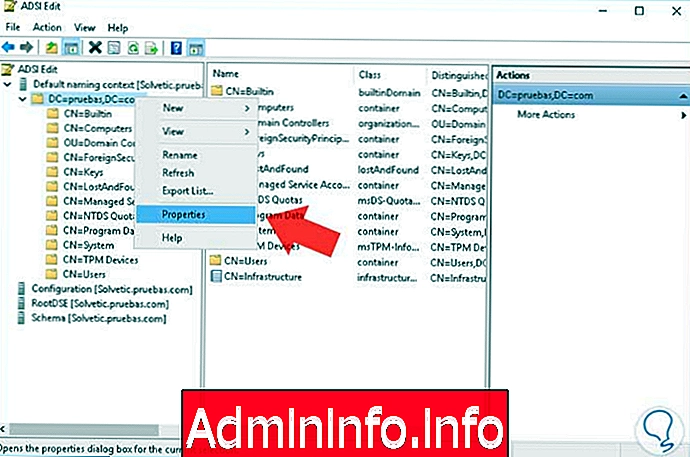

Ieșim cmd folosind comanda exit. În continuare vom deschide editorul ADSI sau ADSI Edit utilizând termenul adsiedit.msc din comanda Run (Windows + R) sau introducând termenul ADSI în caseta de căutare Windows Server 2016 și selectând ADSI Edit .

$config[ads_text5] not foundVom vedea următoarea fereastră:

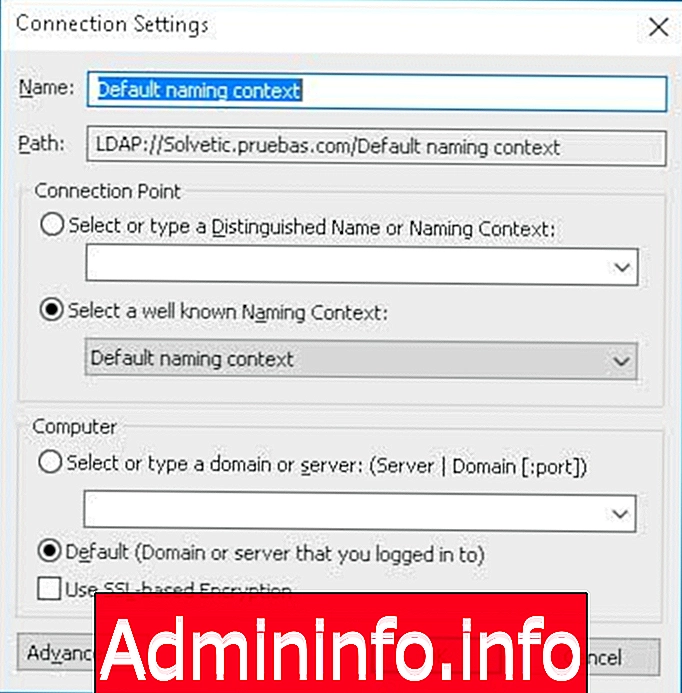

Odată ce ne aflăm în ADSI Edit, vom face clic dreapta pe ADSI Edit în partea stângă și vom selecta Connect to .

Va fi afișată următoarea fereastră:

În câmpul Punct de conexiune din fila „ Selectați un context bine cunoscut de denumire”, vom vedea următoarele opțiuni pentru a vă conecta:

- Contextul numirii implicite

- configurație

- RootDSE

- schemă

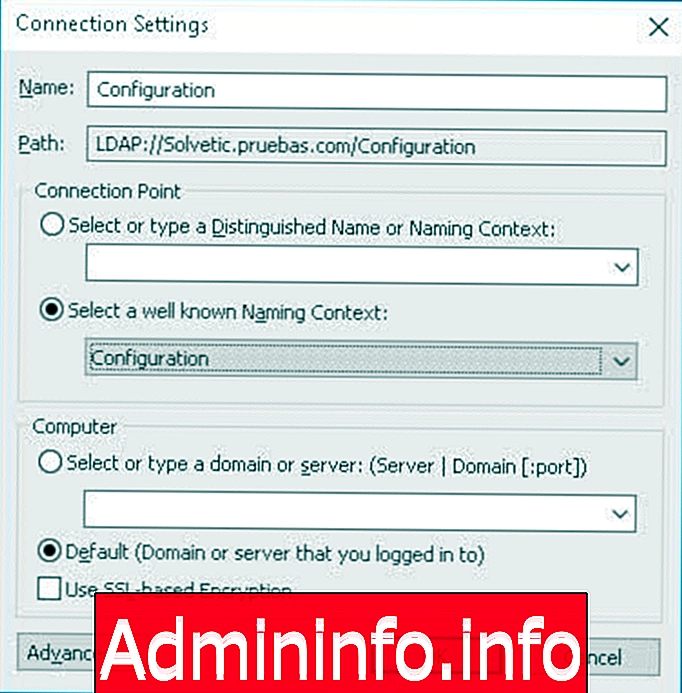

Aceste valori determină modul de înregistrare a evenimentelor în Windows Server 2016, în acest caz trebuie să selectăm opțiunea Configurare, astfel încât evenimentele care trebuie înregistrate să ia valorile configurației făcute anterior în gpmc.

$config[ads_text6] not found

Apăsați OK și trebuie să repetăm pasul anterior pentru a adăuga celelalte valori:

- lipsă

- RootDSE

- schemă

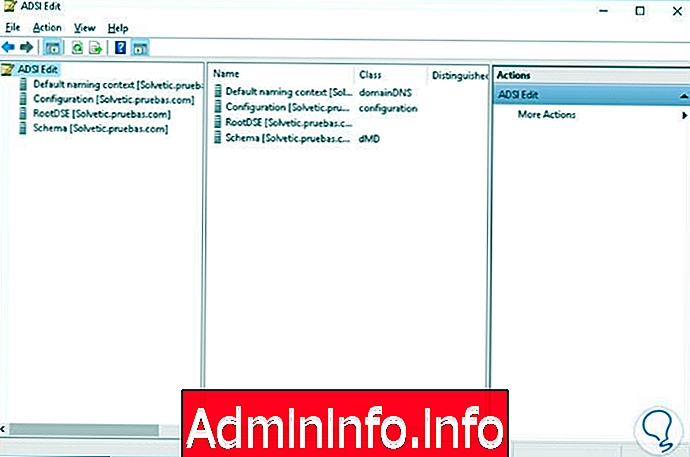

Aceasta va fi apariția ADSI Edit odată ce am adăugat toate câmpurile.

Acum trebuie să activăm auditul în fiecare dintre aceste valori, pentru aceasta vom efectua procesul în contextul de denumire implicită și acest proces va fi repetat pentru alții.

Afișăm câmpul și facem clic dreapta pe linia controlerului nostru de domeniu și selectăm Proprietăți - Proprietăți .

Vom vedea următoarea fereastră în care selectăm fila Securitate - Securitate.

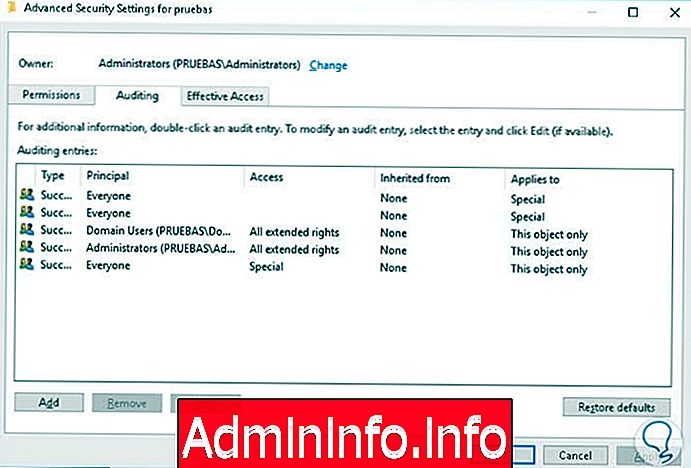

Acolo vom apăsa butonul Advanced - Advanced și vom vedea următorul mediu în care selectăm fila Auditing - Audit.

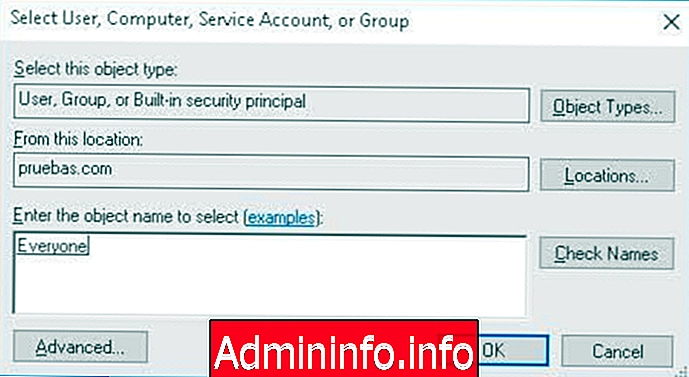

În timp ce acolo vom face clic pe Adăugare pentru a adăuga Toți și, în acest fel, vom putea verifica sarcinile efectuate de orice utilizator, indiferent de nivelul său de privilegii; Odată ce apăsăm Adăugare, vom căuta utilizatorul astfel:

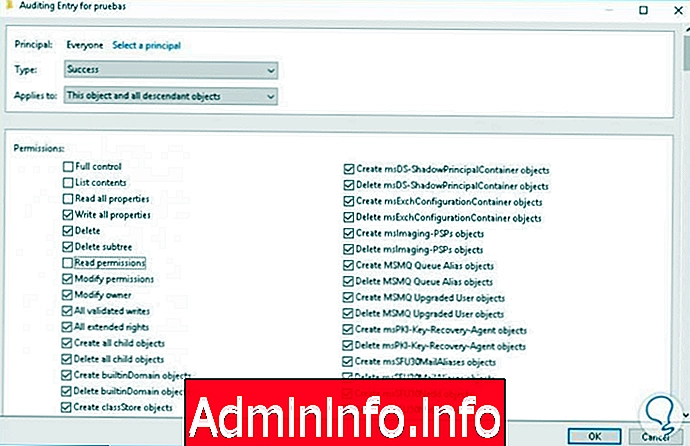

Faceți clic pe OK și în fereastra pop-up vom verifica toate casetele și vom debifa doar următoarele pentru a verifica:

- Control complet

- Enumerați conținutul

- Citiți toate proprietățile

- Permisiunile de citire

[color = # a9a9a9] Faceți clic pe imagine pentru a mări [/ color]

Apăsați OK pentru a salva modificările.

2. Auditarea evenimentelor modificărilor din AD

Nu uitați să efectuați aceiași pași pentru celelalte valori din nodurile de editare ADSI . Pentru a valida că toate modificările care se fac în Windows Server 2016 sunt înregistrate, vom deschide vizualizatorul de evenimente, îl putem deschide astfel:

- Faceți clic dreapta pe pictograma Start și selectați Event Viewer sau Event Viewer.

- Din comanda Execute putem introduce termenul:

eventvwr

și apăsați Enter.

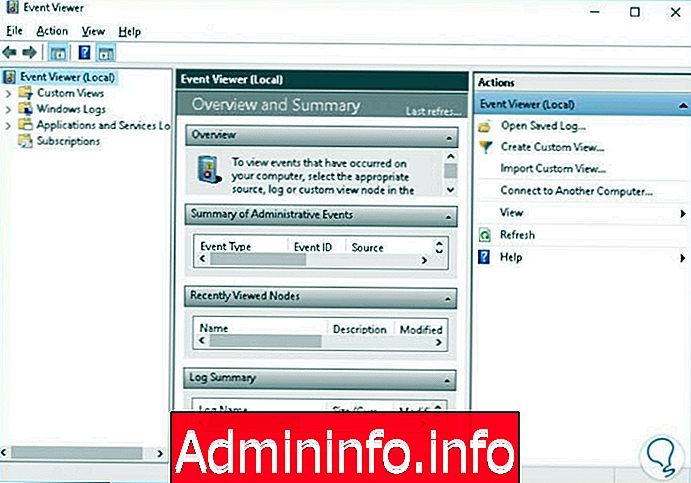

Aceasta va fi apariția Event Viewer în Windows Server 2016 .

După cum vedem, observăm că avem patru categorii care sunt:

- Vizualizări personalizate: din această opțiune putem crea vizualizări personalizate ale evenimentelor de pe server.

- Jurnalele Windows: Prin această opțiune putem analiza toate evenimentele care au avut loc în mediul Windows, indiferent dacă sunt la nivel de securitate, boot, evenimente, sistem etc.

- Jurnalele de aplicații și servicii: cu această alternativă putem vedea evenimentele care au avut loc cu privire la serviciile și aplicațiile instalate în Windows Server 2016.

- Abonamente: este o caracteristică nouă în vizualizator care vă permite să analizați toate evenimentele care au avut loc cu abonamente la Windows, cum ar fi Azure.

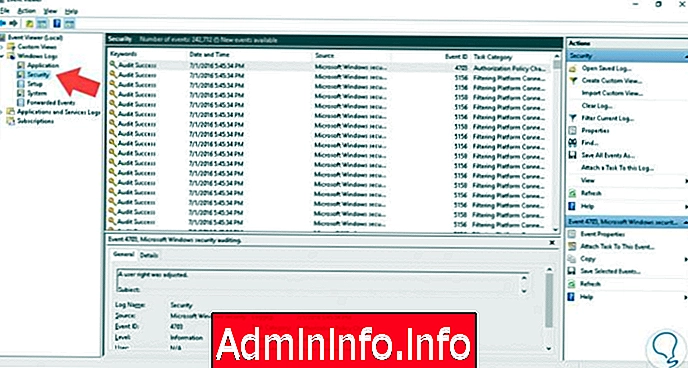

De exemplu, să afișăm evenimentele înregistrate la nivel de securitate selectând opțiunea Jurnalele Windows și apoi alegând Securitate .

[color = # a9a9a9] Faceți clic pe imagine pentru a mări [/ color]

După cum vedem evenimentele sunt înregistrate după cuvântul cheie, data și ora evenimentului, ID-ul care este foarte important etc.

Dacă analizăm vom vedea că există mii de evenimente și poate fi dificil să citim unul câte unul pentru a vedea ce eveniment s-a întâmplat, pentru a simplifica această sarcină putem apăsa butonul Filtru jurnal curent pentru a filtra evenimentele în diferite moduri.

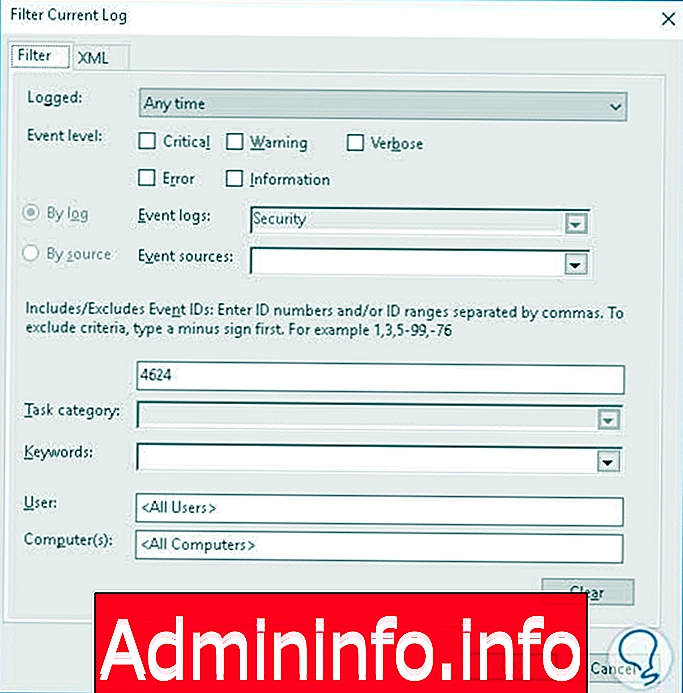

Acolo putem filtra evenimentele după nivelul de afectare (Critic, Atenție etc.), după dată, după ID etc.

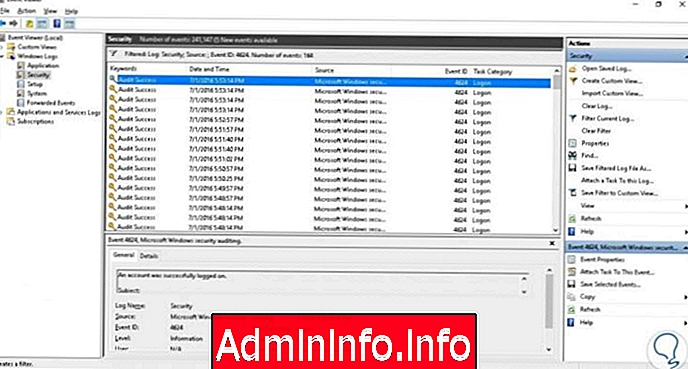

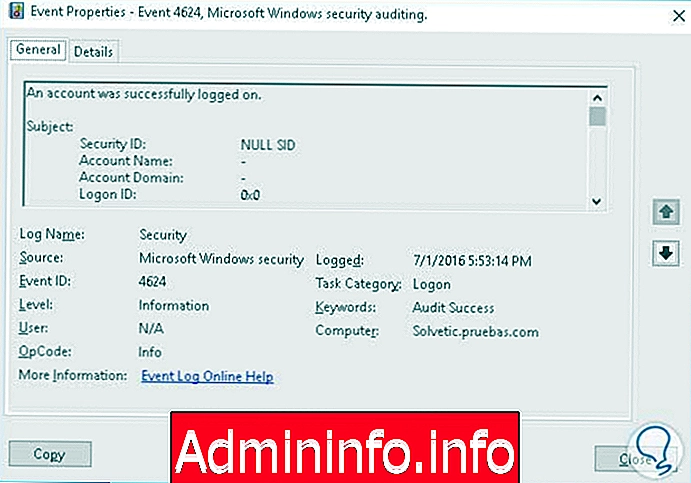

Dacă dorim să vedem evenimentele Logon, putem filtra IKD 4624 (Logon) și vom obține următoarele rezultate:

[color = # a9a9a9] Faceți clic pe imagine pentru a mări [/ color]

Putem face dublu clic pe eveniment sau faceți clic dreapta și selectați Proprietăți eveniment pentru a vedea informații detaliate despre eveniment, cum ar fi data și ora, echipamentele în care a fost înregistrat evenimentul etc.

În acest fel, avem la îndemână un instrument excelent pentru a analiza cine a făcut unele modificări pentru un utilizator, un obiect sau, în general, mediul Windows Server 2016 .

Unele dintre cele mai importante ID-uri pe care le putem verifica sunt:

ID / eveniment

528 Autentificare reușită

520 Ora sistemului a fost modificată

529 Logare incorectă (nume necunoscut sau parolă greșită)

538 Deconectare

560 Obiect deschis

4608 Windows Start

4609 Oprire Windows

4627 Informații despre membrii grupului

4657 O valoare a registrului a fost modificată

4662 Un eveniment a fost realizat pe un obiect

4688 Un nou proces a fost creat

4698 A fost creată o sarcină programată

4699 O sarcină programată a fost ștearsă

4720 Un cont de utilizator a fost creat

4722 Un cont de utilizator a fost activat

4723 S-a încercat modificarea parolei

4725 Un cont de utilizator a fost dezactivat

4726 Un cont de utilizator a fost șters

4728 Un utilizator a fost adăugat la un grup global

4729 Un utilizator a fost eliminat dintr-un grup global

4730 Un grup de securitate a fost eliminat

4731 A fost creat un grup de securitate

4738 Un cont de utilizator a fost modificat

4739 O politică de domeniu a fost modificată

4740 Un cont de utilizator a fost blocat

4741 A fost creată o echipă

4742 Un dispozitiv a fost modificat

4743 O echipă a fost eliminată

4800 Aparatul a fost blocat

4801 Aparatul a fost deblocat

5024 Pornire corectă a firewallului

5030 Firewall nu a reușit să pornească

5051 Un fișier a fost virtualizat

5139 Un serviciu de director a fost mutat

5136 Un serviciu de director a fost modificat

După cum putem vedea, avem multe ID-uri disponibile pentru a analiza fiecare eveniment care are loc în sistemul nostru Windows Server 2016 și ne permit astfel să luăm un control specific asupra acelor evenimente care pot afecta performanța și securitatea sistemului.

Articolul